J'aime stocker la mienne sur papier.

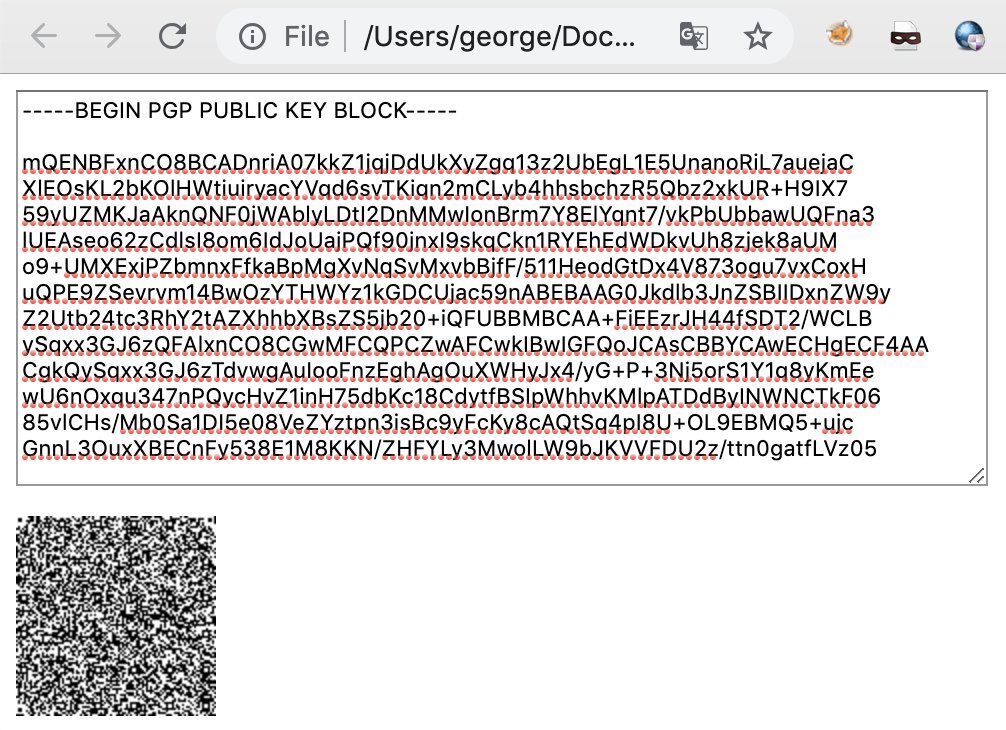

À l'aide d'un générateur de code QR JavaScript (lire: hors ligne), je crée une image de ma clé privée sous forme blindée ASCII, puis imprimez-le. Notez à côté de lui l'ID de clé et stockez-le dans un endroit physiquement sécurisé.

En voici quelques-uns qui devraient fonctionner pour vous quel que soit le système d'exploitation que vous utilisez, à condition que vous ayez un navigateur qui prend en charge JavaScript.

Pour les utilisateurs de Windows:

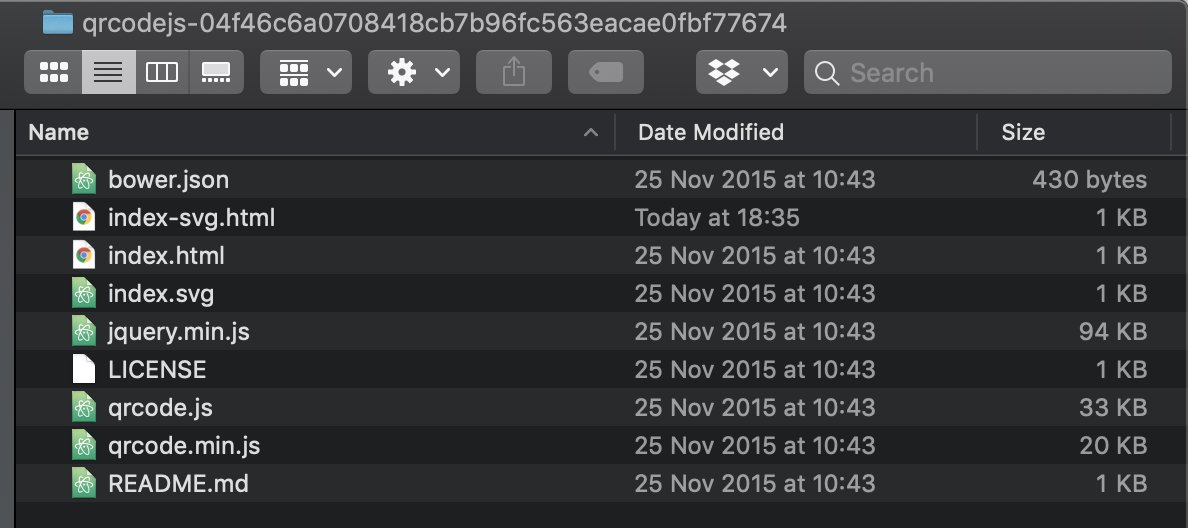

Cliquez ici pour télécharger le générateur de code QR JavaScript: https://github.com/davidshimjs/qrcodejs/archive/04f46c6a0708418cb7b96fc563eacae0fbf77674.zip

Extrayez les fichiers quelque part, puis continuez à éditer index.html en suivant les instructions ci-dessous.

Pour les utilisateurs de MacOS ou Unix:

$ # Cette version spécifique est pour éviter le risque que si quelqu'un détourne le dépôt $ # de `davidshimjs` (ou s'il devient un voyou), vous utiliserez toujours la version que j'ai vérifiée. $ # Pour le vrai paranoïaque ne faites pas non plus confiance à GitHub et vous voudrez vérifier vous-même le code que vous téléchargez. ip $ cd qrcodejs-04f46c6a0708418cb7b96fc563eacae0fbf77674 / $ # Nous devons éditer index.html pour qu'il prenne en charge le collage de votre clé PGP $ # Ouvrez le fichier dans un éditeur de texte comme Notepad, vi ou nano $ vi index.html

Changer la ligne 11 de:

<input id = "text" type = "text" value = "http://jindo.dev.naver.com/collie" style = "width: 80%" / ><br / >

to:

<textarea id = "text" type = "text" value = "http: //jindo.dev.naver.com/collie "style =" width: 80% "/ >< / textarea><br / >

Naviguez maintenant vers le répertoire que vous obtenez ici avec Explorer, Finder, ou Nautilus, etc.

Par exemple:

$ pwd

/ Users / george / Documents / Code / qrcodejs / qrcodejs-04f46c6a0708418cb7b96fc563eacae0fbf77674 $ open.

Maintenant, double-cliquez sur le fichier index.html que vous venez de modifier et d'enregistrer.

Vous devrez probablement rompre votre clé PGP en quatre ou même plus petit pour créer de beaux gros codes QR que vous pourrez facilement numériser plus tard. Après avoir collé dans la zone de texte, cliquez en dehors de la zone de texte et votre code QR devrait apparaître. Enregistrez chacun d'entre eux au fur et à mesure et nommez-les de manière appropriée afin de connaître leur commande!

Après avoir créé tous les codes, scannez-les avec, par exemple, une application de scanner de code QR pour téléphone portable. Pour les paranoïaques, gardez cet appareil hors ligne une fois que vous avez installé un lecteur de code-barres, puis effectuez un nettoyage complet et une réinitialisation d'usine de l'appareil avant de le remettre en ligne. Cela empêchera l'application de scanner QR de divulguer votre clé PGP.

Si vous avez une grande clé ou beaucoup de clés, je recommande paperbak, mais assurez-vous de noter des instructions sur la façon de récupérer les données ultérieurement. Tout aussi important que la façon dont vous le sauvegardez est la façon dont vous le restaurez à partir d'une sauvegarde. J'essaierais probablement ceci avec des données factices juste pour être sûr que vous savez exactement comment cela fonctionne.

Il convient de noter que vous pouvez protéger votre clé privée avec une phrase de passe, même si c'est hébergés chez un fournisseur de cloud, ils ne peuvent pas voir votre clé privée, mais alors toute la sécurité de votre mot de passe est réduite à cette phrase de passe plutôt qu'à la clé privée complète, sans oublier que les fournisseurs de cloud peuvent disparaître du jour au lendemain.