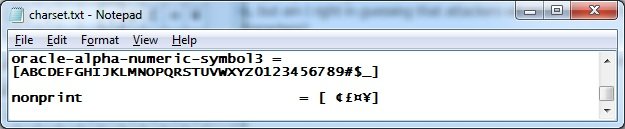

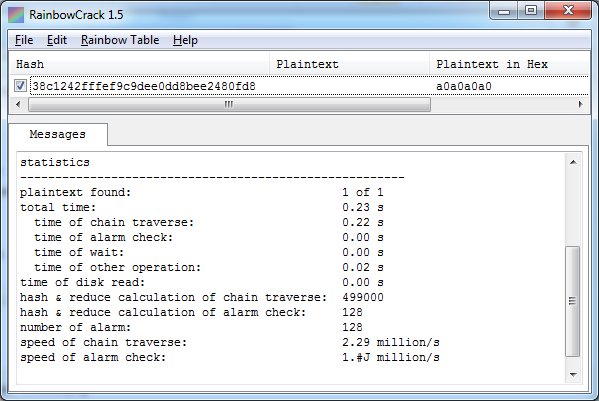

Donc, parce que je devais savoir, j'ai généré une table arc-en-ciel NTLM en utilisant le caractère non imprimé alt 0160 (et non représenté par le clavier) 0161-0164. Le tableau a reconnu le caractère non imprimable en hexadécimal.

La table a pu reconnaître le caractère non imprimé après avoir vidé le hachage. (C'était un compte factice avec un mot de passe de 4 caractères à des fins de démonstration)

Cela ressemble à quelque chose comme:

Donc, même si ce n'est pas impossible, je n'avais rien dans ma boîte à outils qui allait reconnaître cela. La plupart des gens avec des tables arc-en-ciel sont soit de la source communautaire, soit ont une raison spécifique de les créer.

J'ai rarement vu des gens utiliser ces caractères, mais il est parfaitement logique de créer quelques tableaux supplémentaires à inclure en fonction de l'engagement: £ ¥ ¡et quelques autres signes de ponctuation qui ne sont utilisés que dans non langues anglaises. La recherche sur les claviers du monde entier pour les personnages les plus courants et la recherche de personnages qui ne sont pas représentés dans l'US-104 va me donner un bon départ. Mais encore une fois, ce jeu de tables lorsqu'il est fait est basé sur 1 chose: l'utilisation courante. Si ce n'est pas souvent fait, il est probablement plus facile de trouver un autre moyen de contourner le contrôle.

Pour parler d'une force brute basée sur une entrée directe, la même chose s'applique. Quiconque l'inclut dans le jeu de caractères pour l'entrée peut le faire. Ce n'est tout simplement pas normal de le faire.

Donc, d'une manière détournée, ce que je dis, c'est que oui, cela le rend moins sensible au forçage brutal, mais pas impossible.

- Modifier -

Pour une perspective de nombres réels sur la génération de table:

Le jeu de caractères de base que j'ai empilé pour NTLM tient dans un lecteur de 750 Go les nombres I ' Je l'ai fait si je voulais en créer un nouveau: (supérieur + inférieur + nombre + caractères d'impression = environ 96 caractères)

Durée de génération 9 j 22 h (si trop élevé, augmenter le nombre de tables)

Chaîne unique count 6,094,373,862

Taille de la table 90,81 Gio (97,509,981,789 Bytes)

Taille totale 726,51 Gio (780 079 854 310 octets)

Ce n'est pas optimal, mais à titre de comparaison, les mêmes paramètres (en fait un peu plus de paramètres 8 tables au lieu de 4 en utilisant rtc) sur l'impression complète + non impression + ensemble ascii sans clavier (191 caractères) équivaut à (avec compression)

Temps de génération 395 y (si le nombre de tables est trop élevé)

Nombre de chaînes uniques 4,823,766,839,375

Taille de la table 57,03 Tio (62 708 968 911 909 octets) Taille totale 14,20 PiB (15 990 787 072 536 668 octets

Essentiellement 2 ordres de grandeur de plus si vous utilisez tout l'espace de caractères ascii que les fenêtres accepteront comme entrée de mot de passe. Je devrai attendre un peu pour ces 20 pétaoctets Seagate avant de s'engager sur la voie de cette table. Et les processeurs doivent accélérer si je veux que la table se termine avant que 8 générations d'entre moi aient vécu et moururent.