Bien sûr, ils le peuvent, mais ils peuvent également se contacter par e-mail chaque fois que vous modifiez votre mot de passe.

Maintenant, selon le type de système, il existe de nombreuses réglementations, audits, examens et processus qui pourraient être pertinents pour s'assurer que les développeurs ne le font pas, ou de nombreux autres types d'activités malveillantes . Cependant, en tant que consommateur, vous n'avez généralement pas beaucoup d'informations sur tout cela - sauf en cas de problème, par exemple s'ils vous envoient par courrier électronique votre mot de passe d'origine lorsque vous demandez à le réinitialiser.

Mais vous posez la mauvaise question ici.

Oui, il est important que les systèmes que vous utilisez soient développés de manière sécurisée, mais cela ne supprimera jamais l'élément de confiance implicite que vous aurez toujours dans le système lui-même - et, dans ce contexte, les développeurs sont équivalents au système lui-même.

La vraie question que vous devriez vous poser - et en fait vous semblez l’impliquer - est de savoir comment protéger vos autres comptes, sur d’autres systèmes, contre un développeur malveillant ou système .

La réponse est simple, vraiment - utilisez un mot de passe différent pour chaque système.

Permettez-moi de répéter cela, pour souligner:

NE JAMAIS RÉUTILISER LES MOTS DE PASSE SUR DIFFÉRENTS SYSTÈMES.

Créez un mot de passe unique (fort, aléatoire, etc.) pour chaque site, et ne saisissez jamais votre mot de passe pour SiteA sur SiteB.

Parce que, comme vous l'avez noté intuitivement, si SiteB a votre mot de passe pour SiteA sous quelque forme que ce soit, alors ce mot de passe n'est plus sécurisé de SiteB.

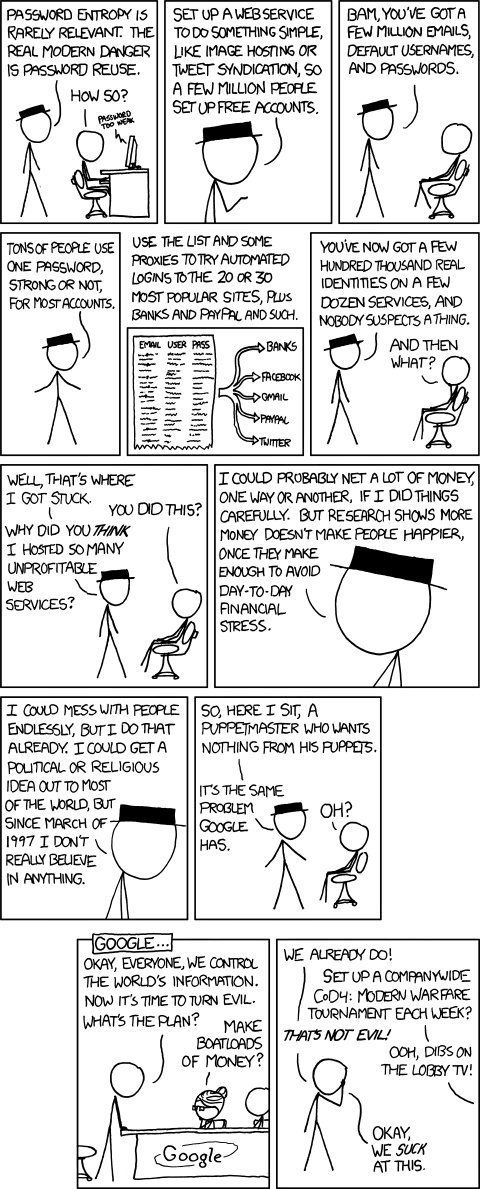

Juste pour le plaisir, voici un xkcd à ce sujet:

Une dernière note, si vous commencez à vous inquiéter "Comment diable vais-je me souvenir d'un mot de passe fort indépendamment pour chaque site différent ?? !!?" - jetez un œil à cette question ici sur les mots de passe, et examinez également les gestionnaires de mots de passe (par exemple, Password Safe, Keepass, LastPass, 1Pass, etc.).