Une faiblesse supplémentaire de ce système de mots de passe est qu'il rend le système beaucoup plus vulnérable au cracking par force brute par des techniques telles que les tables arc-en-ciel. Cela peut se produire si votre base de données de hachage de mots de passe a été divulguée d'une manière ou d'une autre.

Si un attaquant a accédé à la base de données de mots de passe hachés, les deux mots de passe devraient être stockés séparément sous forme de deux hachages (depuis leur stockage ensemble empêche la comparaison directe de chaque mot de passe). Cela réduit donc considérablement l'entropie de chaque hachage, permettant à un attaquant de casser facilement les deux hachages beaucoup plus rapidement qu'il ne le faudrait pour casser un seul hachage des mots de passe concaténés.

Si les deux mots de passe sont de longueurs égales et sont tirés du même pool, le temps nécessaire pour casser deux hachages de manière isolée prend la moitié du temps exponentiel (c'est-à-dire que si le crackage du hachage complet prend 1 000 000 000 000 d'essais, cela il suffit de 1 000 000 d'essais pour casser chaque sous-hachage).

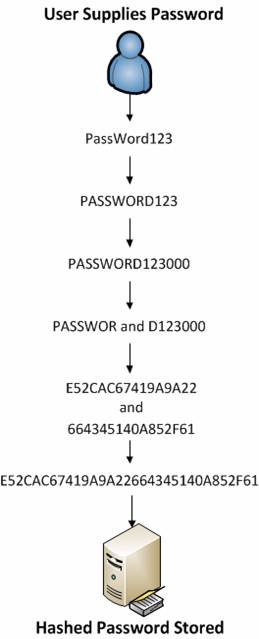

Une bonne étude de cas à ce sujet est le hachage NTLM utilisé dans Windows XP et les versions antérieures, qui présente un défaut de conception très similaire au système de mot de passe mentionné. Un mot de passe relativement fort est divisé et stocké en deux hachages séparés, ce qui rend le mot de passe entier considérablement plus faible.

Même les ordinateurs d'il y a 10 ans pouvaient facilement casser la grande majorité des hachages NTLM en quelques jours sans utiliser de tables arc-en-ciel, et avec les tables, le craquage est presque instantané.