L'avertissement signifie que certains éléments passifs de la page (les éléments passifs sont des éléments tels que des images, des vidéos, de l'audio, etc.) ont été chargés via une connexion non sécurisée. Aucun contenu actif, qui est un contenu pouvant accéder à votre nom d'utilisateur ou mot de passe (principalement des scripts, mais aussi des iframes), n'a été chargé via une connexion non sécurisée, donc entrer votre mot de passe sur cette page est tout aussi sûr que si le message d'avertissement n'était pas là .

Il y a deux raisons pour lesquelles les navigateurs vous avertissent du contenu mixte passif. Le plus évident est qu'un attaquant pourrait remplacer les images non sécurisées par autre chose. Le risque le plus subtil est que si un attaquant peut voir quelles images sont chargées sur la page, il pourrait être en mesure de les corréler avec les pages du site qui chargent ces images, et de l'utiliser pour déterminer quelle page du site que vous consultez. . Dans votre cas, cela n'a pas d'importance, mais pour certains sites, HTTPS est utilisé en partie pour empêcher un espion de déterminer quelle partie d'un site vous consultez.

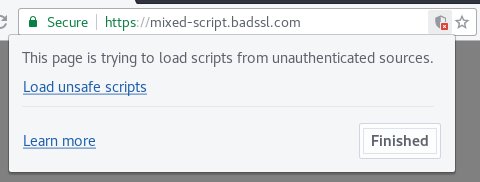

Si la page a été chargée via HTTPS, et il y a un contenu actif mixte, ce qui signifie qu'il ne serait pas sûr d'entrer votre mot de passe, votre navigateur bloquera automatiquement le script, donc ce n'est pas un risque. Si vous décidez que vous voulez le script, il marque de manière très visible le site comme étant non sécurisé.

Avant de charger le contenu dangereux:

Après avoir cliqué sur "Charger les scripts non sécurisés":

À condition que l'URL commence https: / / et il n'y a pas d'avertissement de sécurité important, vous pouvez entrer votre mot de passe en toute sécurité.