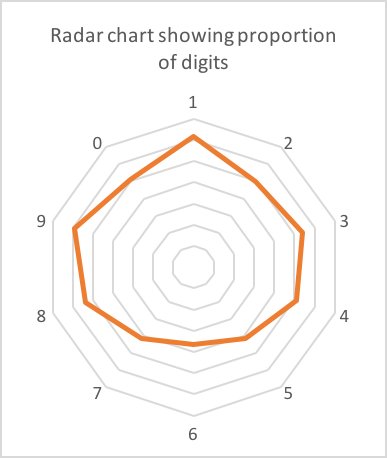

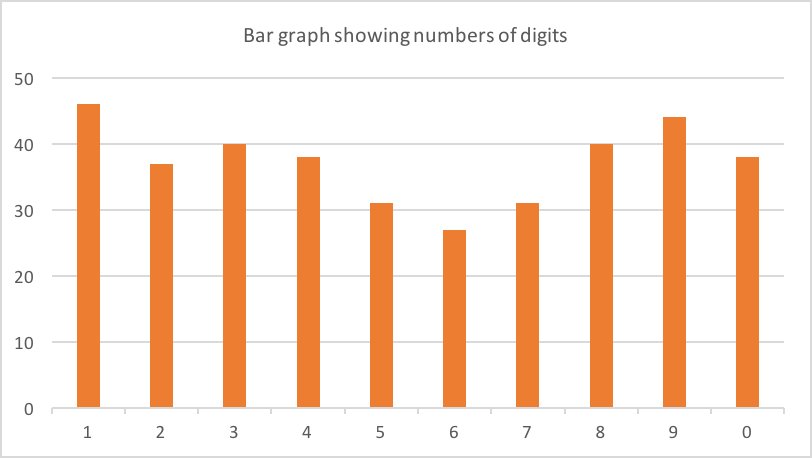

Sur mon téléphone, j'avais environ 90 codes de vérification de diverses entreprises. 62 d'entre eux comportaient 6 chiffres. Voici le nombre de chaque chiffre:

Peut-être un léger biais vers 1,8 et 9? Presque certainement juste du bruit dans les données (62 est un petit échantillon).

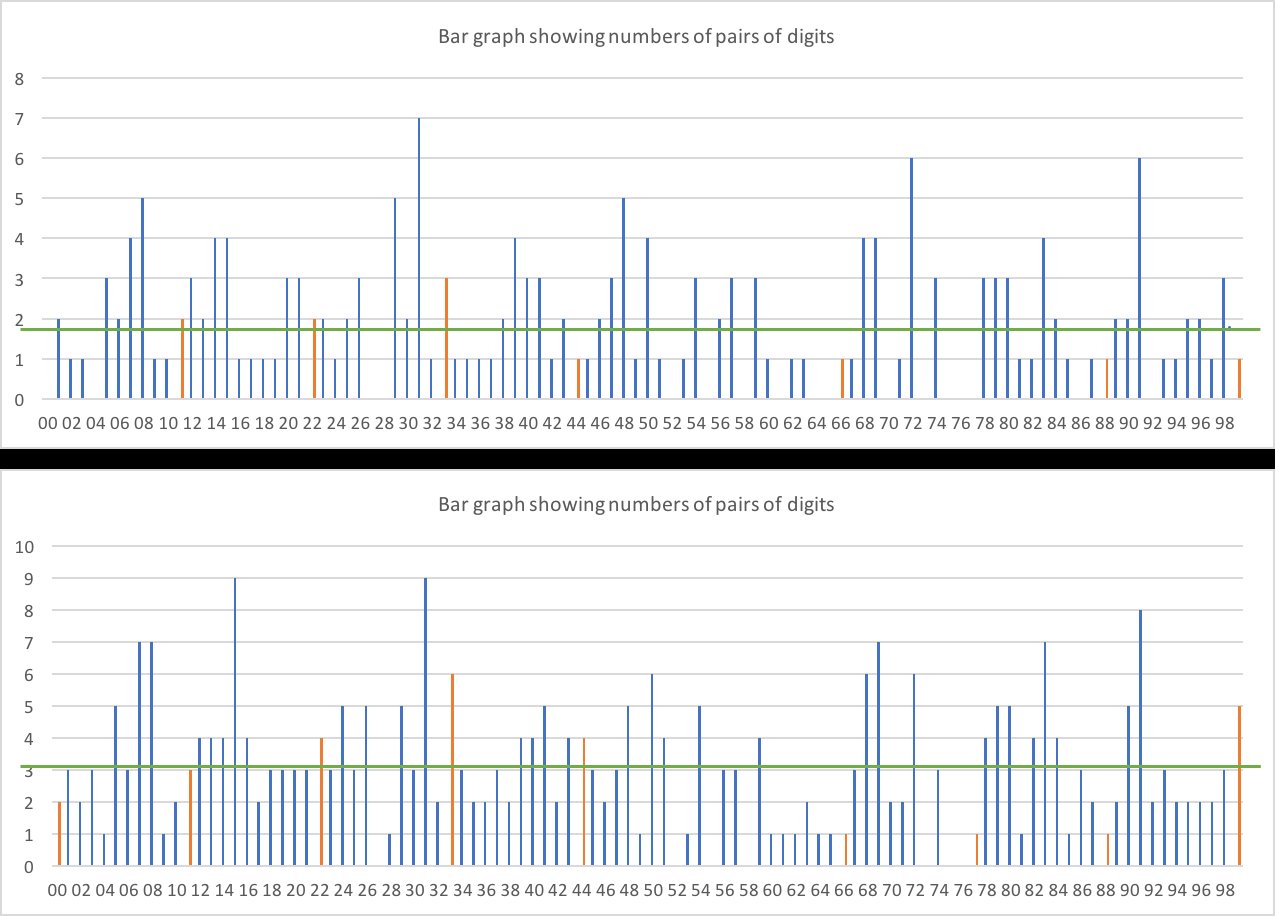

Qu'en est-il des doubles chiffres?

Le premier graphique n'est que le deux chiffres sur les limites à 2 chiffres (c'est-à-dire AABBCC) - nous nous attendons donc à ce que chaque paire apparaisse environ 1,86 fois sur les 186 emplacements de chiffres possibles. Le second est n'importe quel placement (c'est-à-dire que XXX99X compte comme un double chiffre). Nous nous attendons à ce que chaque paire soit environ 3,1 fois sur les 310 emplacements.

Le premier graphique n'est que le deux chiffres sur les limites à 2 chiffres (c'est-à-dire AABBCC) - nous nous attendons donc à ce que chaque paire apparaisse environ 1,86 fois sur les 186 emplacements de chiffres possibles. Le second est n'importe quel placement (c'est-à-dire que XXX99X compte comme un double chiffre). Nous nous attendons à ce que chaque paire soit environ 3,1 fois sur les 310 emplacements.

Il ne semble pas y avoir de biais évident avec beaucoup plus de doubles chiffres que de non doubles - les doubles chiffres sont affichés en orange. Dans ces dernières données, nous nous attendrions à environ 31 chiffres à deux chiffres, et nous en obtenons 27. Cela semble raisonnable.

Bien sûr, cela n'exclut pas d'autres modèles "non aléatoires" - mais pour être honnêtes humains sont susceptibles de rechercher des modèles - regardez ces chiffres, tous extraits de mon application 2FA: 365 595, 111216, 566 272, 468 694, 191574, 833 043.